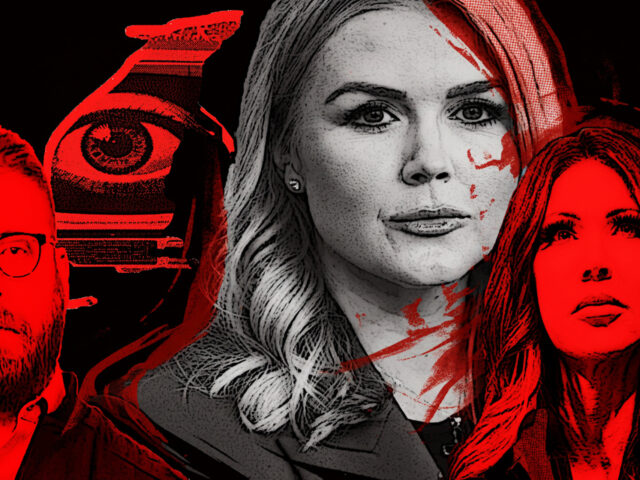

Eνα πολύ επικίνδυνο τμήμα λογισμικού ηλεκτρονικής παρακολούθησης, που κυκλοφορεί εδώ και τρία χρόνια διεθνώς, εντοπίστηκε πρόσφατα σε 45 χώρες, μεταξύ των οποίων και η χώρα μας. Το malware, γνωστό με την κωδική ονομασία Pegasus, δημιουργήθηκε από την NSO Group, μια γνωστή εταιρεία κυβερνοασφαλείας με έδρα το Ισραήλ. Το λογισμικό αρχικά αναπτύχθηκε για να προσφέρει σε κυβερνήσεις και κρατικές υπηρεσίες ένα «νόμιμο» σετ τεχνολογικών εργαλείων προκειμένου να αντιμετωπίσουν κυβερνοεπιθέσεις και εγκληματικές ή τρομοκρατικές ενέργειες.

Όπως όμως ευνόητα μπορεί να υποθέσει ο καθένας, το «αμυντικό» λογισμικό δεν άργησε να χρησιμοποιηθεί «επιθετικά». Αυτό αποδεικνύεται και από τις αλλεπάλληλες έρευνες της οργάνωσης ψηφιακών δικαιωμάτων Electronic Frontier Foundation και του Citizen Lab στο Munk School of Global Affairs & Public Policy του Πανεπιστημίου του Τορόντο.

Σύμφωνα με την πιο πρόσφατη έκθεση του παραπάνω εργαστηρίου (να σημειώσουμε ότι το Citizen Lab είναι ανεξάρτητο εργαστήριο που υπάγεται στο τμήμα Διεθνών Σχέσεων στο Πανεπιστήμιο του Τορόντο στον Καναδά), το λογισμικό όχι μόνο δεν εκπληρώνει τους προγραμματικούς του στόχους, αλλά χρησιμοποιείται εκτενώς από κυβερνήσεις και πολιτικά κόμματα για την παρακολούθηση πολιτικών αντιπάλων, αξιωματούχων, ακτιβιστών, δημοσιογράφων και απλών πολιτών σε διάφορες χώρες. Σύμφωνα με τα νέα ευρήματα, πιστοποιείται ότι πολλές κυβερνήσεις χρησιμοποιούν το Pegasus για να παρακολουθούν πολίτες γειτονικών (και όχι μόνο) χωρών.

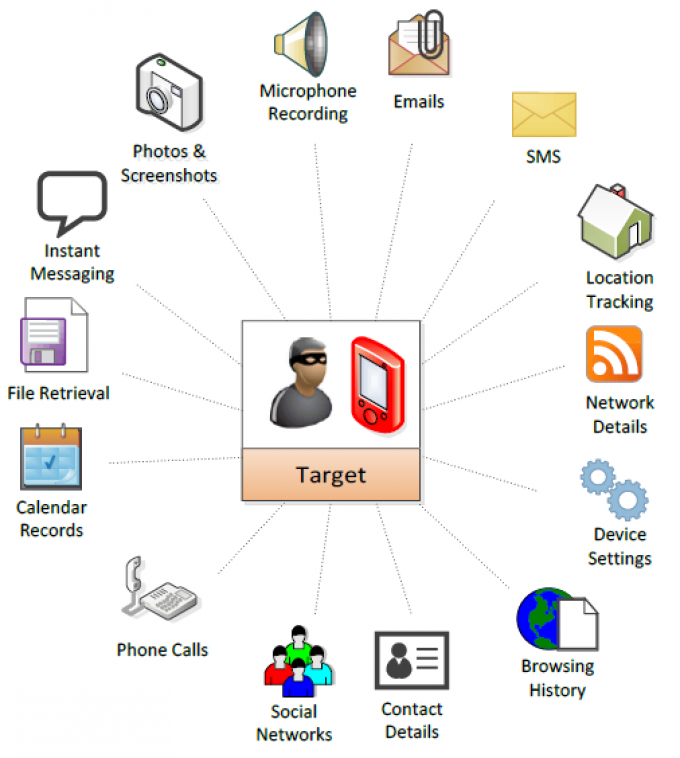

Το κακόβουλο λογισμικό τρέχει τόσο σε ηλεκτρονικές συσκευές όπως κινητά τηλέφωνα, τάμπλετ, ηλεκτρονικούς υπολογιστές με λειτουργικό Android, όσο και iOS (αν και εντοπίζεται με μεγαλύτερη συχνότητα σε iPhone και iPad). Χωρίς να είναι δυνατή η ανίχνευσή του από τα συστήματα ασφαλείας, το Pegasus έχει τη δυνατότητα να πάρει τον πλήρη έλεγχο της συσκευής και να υποκλέψει μεγάλο όγκο δεδομένων: από τη λίστα επαφών, τα μηνύματα και τα emails, μέχρι τα αποθηκευμένα στοιχεία πιστωτικών καρτών, αλλά και τις φωτογραφίες και τα βίντεο. Το ακόμη πιο ανησυχητικό είναι ότι μπορεί να ελέγξει το μικρόφωνο, την κάμερα, ακόμη και τους αισθητήρες της συσκευής (γυροσκόπιο, επιταχυνσιόμετρο κ.λπ.), με αποτέλεσμα ο κακόβουλος εισβολέας να μπορεί να υποκλέψει συνομιλίες σε πραγματικό χρόνο, να βλέπει το περιβάλλον του χρήστη (ή και τον ίδιο), αλλά και να καταγράφει τις κινήσεις του στον χώρο.

Παρά τις ειδοποιήσεις από τους ακτιβιστές αλλά και ανεξάρτητες εταιρείες ασφαλείας, το λογισμικό συνεχίζει να διακινείται, τουλάχιστον ακόμη και μετά την πρώτη αναφορά της κακόβουλης δράσης του το 2016. Τότε, η εταιρεία ασφαλείας Lookout είχε αποκαλύψει το πρόβλημα μέσω μιας εκτενούς έκθεσης.

Όπως ανέφεραν οι ειδικοί, το Pegasus ήταν «η πιο εξελιγμένη επίθεση που έχουμε δει σε οποιοδήποτε τελικό σημείο», με την αιτιολόγηση ότι μπορεί να υποκλέψει σχεδόν τα πάντα από το μολυσμένο κινητό ή tablet. Ο λόγος ήταν ότι εκμεταλλεύεται τις ευπάθειες «zero-day» (ο όρος χρησιμοποιείται για επιθέσεις που ανακοινώνονται προτού επιδιορθωθούν τα τρωτά σημεία των συστημάτων).

Η κρυπτογράφησή του μάλιστα είναι τόσο εξελιγμένη, που του επιτρέπει να προσαρμόζεται και να ενεργεί σιωπηλά χωρίς να γίνεται αντιληπτό από τις εφαρμογές ασφαλείας. Η ακολουθία των επιθέσεων βασιζόταν στις παραδοσιακές πρακτικές ηλεκτρονικού ψαρέματος (phishing): συνήθως έστελναν ένα γραπτό μήνυμα ή email στον στόχο. Αρκούσε αυτός να κάνει κλικ και να επισκεφθεί μια φαινομενικά αθώα σελίδα μέσω της οποίας το κακόβουλο λογισμικό εγκαθίσταται στη συσκευή σιωπηλά, χωρίς οι χρήστες να αντιληφθούν ότι έχουν πέσει θύματα hacking.

Στις αναφορές της Lookout καταγράφηκαν υποκλοπές ή μη εξουσιοδοτημένη πρόσβαση σε μηνύματα, κλήσεις, μηνύματα ηλεκτρονικού ταχυδρομείου, αρχεία καταγραφής και δεδομένα εφαρμογών όπως Gmail, Facebook, Skype, WhatsApp, Viber, FaceTime, Ημερολόγιο, κ.ά. Τα τρωτά σημεία του κώδικα του λειτουργικού, που κωδικοποιήθηκαν με την ονομασία Trident, «μπαλώθηκαν» τότε με ειδικά patch που εκδόθηκαν αργότερα, τόσο για iOS όσο και για Android. Όπως όμως σημειώνουν οι ειδικοί, η «πόρτα» μπορεί να έκλεισε, αλλά το «παράθυρο» που έμεινε ανοιχτό επιτρέπει στις κυβερνήσεις και τις μυστικές υπηρεσίες να συνεχίσουν να παρακολουθούν πολίτες εντός και εκτός των κρατών τους. Αυτό συμβαίνει επειδή το λογισμικό αφήνει ένα δύσκολα εντοπίσιμο ίχνος και επανενεργοποιείται σε ανύποπτο χρόνο.

Ένα αξιοσημείωτο χαρακτηριστικό του Pegasus είναι ότι έχει τη δυνατότητα να υποκλέψει ακόμη και κρυπτογραφημένα ηχητικά ή γραπτά μηνύματα. Οι ειδικοί ασφαλείας εντυπωσιάστηκαν επίσης από το γεγονός ότι το λογισμικό είχε τη δυνατότητα να αυτοκαταστρέφεται και να εξαφανίζει κάθε ίχνος από τη συσκευή, είτε μετά από την κατάλληλη εντολή του χειριστή, είτε αν για 60 ημέρες δεν είχε κατορθώσει να επικοινωνήσει με τον διακομιστή ώστε να αποστείλει τα υποκλαπέντα δεδομένα.

Λίγες εβδομάδες μετά τις πρώτες αναφορές, προέκυψε αντίστοιχη ευπάθεια του λειτουργικού των υπολογιστών της Apple, αλλά γρήγορα κυκλοφόρησε και για το λειτουργικό OS X. Τον Απρίλιο του 2017 εντοπίστηκε και μια παραλλαγή του Pegasus, με την κωδική ονομασία Chrysaor, που κατά κανόνα στοχεύει τις Android συσκευές.

Διάβασε όλο το άρθρο στο inside story (https://bit.ly/2pKCpXx).

Το inside story είναι το πρώτο συνδρομητικό–ενημερωτικό site χωρίς διαφημίσεις στην Ελλάδα. Ανεξάρτητο αποκαλυπτικό με οικονομική αυτοτέλεια και διαφάνεια.

Ειδικά για τους αναγνώστες της Popaganda: Γνώρισε το inside story για ένα μήνα δωρεάν, βάζοντας τον κωδικό κουπονιού popaganda στην http://bit.ly/2hKhNL9