Εδώ και περίπου μια δεκαετία, μια βιομηχανία πολλών εκατομμυρίων που περιλαμβάνει τα γνωστά πλέον λογισμικά κατασκοπίας, τα spywares, εξαπλώνεται σε όλο τον κόσμο με φρενήρεις ρυθμούς, αποτελώντας ένα από τα μεγαλύτερα πλήγματα της Δημοκρατίας στη σύγχρονη εποχή. Οι εταιρείες είναι πολλές και λίγο πολύ γνωστές: Η ισραηλινή NSO, η ιταλική Hacking Team, η FinFisher, πιο πρόσφατα η Intellexa και πολλές ακόμη.

Τον Δεκέμβριο του 2021, το Citizen Lab, το εργαστήριο του Πανεπιστημίου του Τορόντο που ασχολείται με τις ψηφιακές απειλές κατά των ανθρωπίνων δικαιωμάτων, δημοσιοποίησε μία μακροσκελή έρευνα για ένα μέχρι πρότινος άγνωστο spyware ονόματι Predator, εντοπίζοντας πως μεταξύ άλλων χωρών, έχει πελάτες και στην Ελλάδα. Το Predator δημιουργήθηκε από μια μικρή εταιρεία με έδρα τη Βόρεια Μακεδονία, τη Cytrox, η οποία στη συνέχεια αγοράστηκε από την ισραηλινή Intellexa, μια εταιρεία που έχει έδρα και στην Ελλάδα.

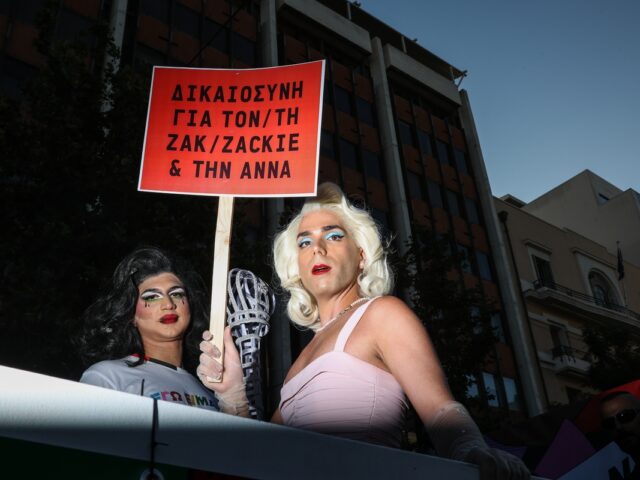

Μετά τη δημοσίευση της έρευνας, δημοσιογράφοι στην Ελλάδα άρχισαν να ερευνούν την ελληνική προέκταση του Predator φτάνοντας στην αποκάλυψη παρακολούθησης του δημοσιογράφου Θανάση Κουκάκη με το συγκεκριμένο λογισμικό. Στη συνέχεια αποκαλύφθηκε ότι και πολιτικοί όπως ο Νίκος Ανδρουλάκης και ο Χρήστος Σπίρτζης δέχτηκαν κακόβουλα links από το ίδιο λογισμικό.

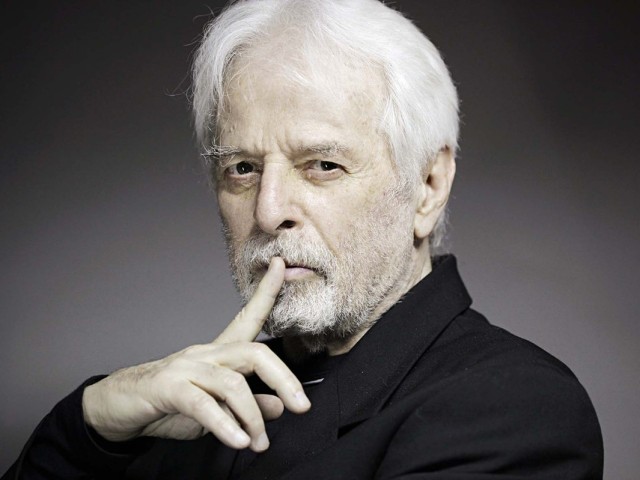

Ανάμεσα στους ερευνητές του Citizen Lab που εντόπισαν το Predator είναι και ο Bill Marczak, ένας από τους κορυφαίους ειδικούς στον κόσμο σε θέματα κυβερνοασφάλειας και συγκεκριμένα στα κατασκοπευτικά εργαλεία. Την περασμένη Παρασκευή, ταξίδεψε από το Τορόντο στην Αθήνα για να μας μιλήσει για όσα η ομάδα του Citizen Lab ανακάλυψε για τη δράση των spywares, σε εκδήλωση που διοργανώθηκε από το ινστιτούτο ΕΤΕΡΟΝ.

Την ομιλία του Marczak διαδέχτηκε το «στρογγυλό τραπέζι», στο οποίο συμμετείχε η νομικός και μέλος της Αρχής Διασφάλισης του Απορρήτου των Επικοινωνιών (ΑΔΑΕ) Κατερίνα Παπανικολάου, ο Αριστείδης Χατζής, καθηγητής Θεωρίας Θεσμών στο ΕΚΠΑ και ο Δημήτρης Χριστόπουλος, καθηγητής Πολιτειολογίας Παντείου.

Στο επίκεντρο του διαλόγου, υπήρξε η ανάγκη διασφάλισης του απορρήτου επικοινωνιών και των προσωπικών δεδομένων, εξαιτίας της συστηματικής παραβίασής τους στην Ελλάδα. Η Popaganda βρέθηκε στην υψηλού ενδιαφέροντος εκδήλωση και μεταδίδει.

FinFisher: Η «πρωτεργάτρια» των Λογισμικών Κατασκοπίας

Ξεκινώντας την εισήγησή του, ο Marczak θέλησε να μας μυήσει στον κόσμο των εταιρειών που πωλούν τα spywares και να καταλάβουμε πώς φτάσαμε στις παρακολουθήσεις προσώπων του δημοσίου βίου και στην υποκλοπή προσωπικών τους δεδομένων. «Πρόκειται για εταιρείες που πωλούν τέτοιου είδους λογισμικό στις κυβερνήσεις. Στόχοι τους, είναι μέλη της Κοινωνίας των Πολιτών κι εμείς προσπαθούμε να ενθαρρύνουμε τους ανθρώπους σε όλο τον κόσμο να μας αναφέρουν οτιδήποτε θεωρήσουν ύποπτο, όπως κάποιο link, κάποια επισύναψη, κάποιο sms. Έτσι λοιπόν, είμαστε σε επαφή με αντιφρονούντες, ακτιβιστές, δημοσιογράφους, κ.α.», εξηγεί.

Αυτές οι πληροφορίες αξιοποιούνται στο πλαίσιο αυτού που ονομάζεται Forensics Analysis, με το οποίο καταπιάνεται το Citizen Lab. Πρόκειται για μια ανάλυση που περιλαμβάνει των έλεγχο των τηλεφωνικών και ηλεκτρονικών συσκευών που χρησιμοποιεί ο πιθανός στόχος.

Το πρώτο παράδειγμα μισθοφορικού κατασκοπευτικού υλικού, ήρθε από την εταιρεία FinFisher με έδρα τη Γερμανία. Η εταιρεία ξεκίνησε τη δράση της διαφημίζοντας ότι διαθέτει ένα προϊόν που είναι κατάλληλο για τις κυβερνήσεις και τις αρχές επιβολής του νόμου, προκειμένου να αντιμετωπίσουν εκείνους που αποτελούν ιδιαίτερη πρόκληση για τα συμφέροντά τους. «Ουσιαστικά, εταιρείες όπως η FinFisher λένε στις κυβερνήσεις ότι υπάρχουν τρομοκράτες και κακοποιοί από τους οποίους μπορεί να κινδυνεύουν, ισχυριζόμενες πως χρειάζονται το προϊόν τους για να μπορέσουν να τους εξουδετερώσουν», επισημαίνει ο γνωστός ερευνητής.

Ένα από τα κυρίαρχα πρόσωπα στο παιχνίδι της κατασκοπείας, είναι ο Martin Muench, ο οποίος υπήρξε στέλεχος της FinFisher. Ο Martin Muench χαρακτηριστικά παρομοίασε το κατασκοπευτικό λογισμικό με τη μπαταρία ενός αυτοκινήτου. Είπε λοιπόν ότι, μπορείς να χρησιμοποιήσεις τη μπαταρία του αυτοκινήτου για να βασανίσεις κάποιον, αυτό όμως δεν σχετίζεται με το εργαλείο, αλλά με το γεγονός ότι βρίσκεται σε «λάθος χέρια». Κατ’ αυτόν τον τρόπο, προσπάθησε να υποβαθμίσει το ότι πρόκειται για ένα εργαλείο παρακολούθησης, παρουσιάζοντάς το ως ένα εργαλείο της καθημερινότητας.

Η υπόθεση παρακολούθησης που έφερε στο φως τη δράση των spywares

Τα μέλη του Citizen Lab συνεργάζονται με τους πιθανούς στόχους παρακολούθησης απ’ όλο τον κόσμο, επιχειρώντας να χαρτογραφήσουν όσα συμβαίνουν. Η πρώτη υπόθεση που ερευνήθηκε, αποκαλύφθηκε τον Αύγουστο του 2016 και αφορά την παρακολούθηση του κινητού του Ahmed Mansoor, ενός ακτιβιστή από τα Ηνωμένα Αραβικά Εμιράτα. Ο ίδιος, απευθύνθηκε στην ομάδα του Citizen Lab λέγοντας ότι πιθανότατα ήταν – και πάλι – στόχος παρακολούθησης.

Πάλι, διότι πριν το 2016, είχε λάβει δεκάδες mail, συνδέσμους και επισυνάψεις, που, όπως αποδείχθηκε αργότερα ήταν απεσταλμένα από κατασκοπευτικό υλικό της NSO Group, προκειμένου να προσβληθεί ο υπολογιστής του. «Το 2016 όμως συνέβη κάτι διαφορετικό: μας είπε ότι είχε λάβει ένα περίεργο sms. Το μήνυμα έλεγε για νέα μυστικά σχετικά με τον βασανισμό πολιτών των Ηνωμένων Αραβικών Εμιράτων στις κρατικές φυλακές και είχε ένα link», λέει ο Marczak.

Οι άνθρωποι της Citizen Lab, φροντίζουν να εργάζονται πολύ γρήγορα, γιατί οι εταιρείες κατασκοπευτικού λογισμικού προσπαθούν να κάνουν πάρα πολύ δύσκολο για τους ερευνητές, το να αντιληφθούν ή να καταλάβουν το λογισμικό τους. Γι΄αυτό και εισάγουν περιορισμούς. Για παράδειγμα, μπορεί ένας σύνδεσμος που θα αποσταλεί σε κάποιον στόχο, να μείνει ενεργός μόνο για 24 ώρες ή μπορεί η μόλυνση να γίνεται μόνο με το πρώτο κλικ.

Για την περίπτωση του Mansoor, ακολούθησαν ένα πειραματικό στήσιμο παίρνοντας αρχικά ένα iPhone πανομοιότυπο με εκείνο του πιθανού στόχου που το επανέφεραν στις εργοστασιακές του ρυθμίσεις. «Στη συνέχεια, το συνδέσαμε στο ίντερνετ μέσω ενός ενδιάμεσου υπολογιστή. Αντιγράψαμε το link, μπήκαμε στο Safari και πατήσαμε “go”», μας λέει ο αναλυτής της Citizen Lab. «Ξεκινήσαμε να καταγράφουμε στο λάπτοπ οτιδήποτε αποστελόταν ή λαμβανόταν από το τηλέφωνο που είχε συνδεθεί στο ίντερνετ. Είδαμε ότι το κινητό είχε αρχίσει να κάνει download κάποια αρχεία, χωρίς την εντολή του κατόχου του, γεγονός που φανερώνει ένα τρωτό σημείο του λογισμικού της Apple, το οποίο η ίδια δεν γνώριζε ότι υπήρχε. Φυσικά, δεν υπήρχε κάποιο πρόγραμμα που θα μπορούσε η Apple να χρησιμοποιήσει για να διορθώσει ή να εξουδετερώσει αυτή την κατάσταση και να μπλοκάρει το κατασκοπευτικό υλικό».

Προσπάθεια διερεύνησης άλλων πιθανών στόχων – Η αρχή της παγκόσμιας χαρτογράφησης

Με αφετηρία τη μία εκείνη υπόθεση του Mansoor, ξεκίνησε η χαρτογράφηση της παγκόσμιας κατάστασης με στόχο την κατανόηση του παγκόσμιου αποτυπώματος στο κομμάτι των υποκλοπών.

Σαρώνοντας το ίντερνετ, εντόπισαν εκατοντάδες διευθύνσεις IP, οι οποίες είχαν παρόμοια συμπεριφορά με εκείνες του αρχικού τους συνδέσμου. Ύστερα, συνέχισαν να παρακολουθούν τη συμπεριφορά των διευθύνσεων για να δουν πώς τυχόν αυτή αλλάζει «Προσπαθήσαμε να δούμε κατόπιν της παρακολούθησης, αν απομένουν ίχνη από αυτή στο κινητό του εκάστοτε στόχου. Να δούμε δηλαδή αν οι στόχοι είναι ευάλωτοι, ακόμη κι αν δεν έχουν κάνει κλικ σε κάποιο link. Αναπτύξαμε λοιπόν ένα εργαλείο, έναν κώδικα, που μας επιτρέπει να ελέγχουμε αν το υλικό παραμένει σε μια συσκευή και μετά τη μόλυνση», επισημαίνει ο Marczak.

Ξεκινώντας από τα Εμιράτα, τα μέλη της Citizen Lab έφτασαν να εντοπίζουν υποθέσεις στο Μεξικό, την Κένυα, το Μπαχρέιν και σε δεκάδες άλλες χώρες. «Ήρθαμε σε επαφή με την ΚτΠ σε όλο τον κόσμο και έχοντας ως αφετηρία την υπόθεση του Mansoor, μιλήσαμε αρχικά με ανθρώπους στο Μεξικό. Εκεί, διαπιστώσαμε ότι υπήρξαν αρκετές οργανώσεις της ΚτΠ, τα μέλη των οποίων λάμβαναν ύποπτα sms που περιλάμβαναν links τα οποία αντιστοιχούσαν στους ιστότοπους που είχαμε εντοπίσει μέσω της σάρωσής μας. Ήταν εμφανές πως υπήρχαν Μεξικανοί ακτιβιστές που φαίνεται να είχαν μπει στο στόχαστρο της κυβέρνησης».

Τι καθιστά τα μηνύματα των λογισμικών ελκυστικά;

Βασικός παράγοντας για να «πετύχει» μία κατασκοπία, είναι το όνομα του ιστοτόπου στο οποίο οδηγεί ένα link να είναι ελκυστικό για τον στόχο (όπως μία επωνυμία παρόχου ίντερνετ, ένας δημοσιογραφικός ιστότοπος κ.λπ.), ώστε να κάνει εύκολα κλικ. Στην πλειονότητά τους μάλιστα, τα μηνύματα απευθύνονται στο θυμικό, τα συναισθήματα και την περιέργεια του στόχου προκειμένου αυτό να συμβεί.

«Η κόρη σου μπήκε στο νοσοκομείο μετά από ένα ατύχημα, κάνε κλικ στο σύνδεσμο για να δεις σε ποιο νοσοκομείο έχει διακομιστεί», ήταν ένα από τα χαρακτηριστικά μηνύματα που έφτασε στο κινητό ενός στόχου από το Μεξικό, όπως μας παρουσίασε ο ερευνητής της Citizen Lab. «Οι περισσότεροι από εμάς θα κάναμε αμέσως κλικ, διότι πρόκειται για ένα trigger, για ένα ερέθισμα δηλαδή που προκαλεί μια αντίδραση».

Φτάνοντας στη δεύτερη περίπτωση παρακολούθησης

Η δεύτερη υπόθεση που περιλαμβάνει τη χρήση κατασκοπευτικού λογισμικού, αποκαλύφθηκε «κατά σύμπτωση», όπως εξηγεί ο Marczak. Ήταν τότε που επικοινώνησε με το Citizen Lab ο Ayman Nour, ο οποίος ήταν υποψήφιος πρόεδρος στην Αίγυπτο και βρισκόταν στην Τουρκία όπου και ζει και έχει ένα δορυφορικό τηλεοπτικό κανάλι που πρόσκειται στην αντιπολίτευση της χώρας. Ο Nour ανησυχούσε ότι είχε πέσει θύμα παρακολούθησης, παρά το ότι δεν θυμόταν να έχει λάβει κάτι ύποπτο.

«Κάναμε την ανάλυσή μας αναζητώντας δείκτες που θα υποδείκνυαν ότι θα έχει σημειωθεί κάποια τέτοια προσβολή. Διαπιστώσαμε ότι στη συσκευή υπήρχε το κατασκοπευτικό υλικό της NSO, όμως, πέραν του ότι το κινητό είχε μολυνθεί από το Pegasus, εντοπίσαμε και μια ύποπτη εφαρμογή που εκτελείτο. Η εφαρμογή αυτή ξεκίνησε να τρέχει μέσα από έναν ύποπτο σύνδεσμο – ιστότοπο».

Και εγένετο Predator – Η υπόθεση του Θανάση Κουκάκη

«Σκανάραμε το ίντερνετ αλλά είδαμε ότι ο ιστότοπος αυτός δεν συνδέεται με το Pegasus, γεγονός που μας έκανε να καταλάβουμε πως πρόκειται για κάποιον άλλο τύπο κατασκοπευτικού υλικού. Είδαμε πως υπήρχαν πολλές αναφορές σε ένα υλικό που ονομαζόταν “Predator”, οπότε αποφασίσαμε να κάνουμε ό,τι κάναμε και με το Pegasus», μας αναλύει ο Marczak.

«Είδαμε πώς συμπεριφέρεται ο ιστότοπος και μετά σαρώσαμε το ίντερνετ για να δούμε αν υπάρχουν κι άλλοι ιστότοποι με την ίδια συμπεριφορά. Εντοπίσαμε 28 διευθύνσεις IP που είχαν το ίδιο αποτύπωμα με το website που είχαμε εντοπίσει. Μία από αυτές, τελείωνε σε “cytrox.com” – μία από τις εταιρείες που πωλούν τέτοιο υλικό στις κυβερνήσεις», συνεχίζει.

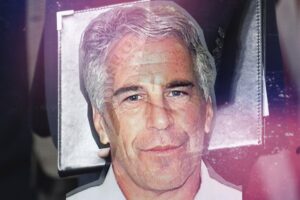

Για να διερευνήσουν πώς έγινε το χακάρισμα με το λογισμικό Predator της Cytrox στον δεύτερο στόχο, τα μέλη της Citizen Lab διαπίστωσαν αρχικά ότι ο στόχος είχε λάβει κάποια links που αφορούσαν ειδήσεις και πολιτικές εκδηλώσεις. Στη συνέχεια ξεκίνησαν μια συνεργασία με τη Meta, κατά την οποία εντόπισαν από κοινού ότι υπάρχει ένα δίκτυο 400 ειδησεογραφικών ιστοτόπων που χρησιμοποιούνταν ως δόλωμα για στόχους σε διάφορες χώρες, μεταξύ αυτών και η Ελλάδα.

«Είχαμε πια εντοπίσει τη δράση του Predator, όταν επικοινώνησε μαζί μας ο δημοσιογράφος Θανάσης Κουκάκης του οποίου το κινητό είχε μολυνθεί. Συγκεκριμένα, του είχε σταλεί ένα sms που του είχε φανεί ύποπτο και περιελάμβανε έναν σύνδεσμο προς έναν ιστότοπο που φαινόταν να είναι κάποιο blog που ασχολείται με την πολιτική. Έτσι αποκαλύφθηκαν και άλλες υποθέσεις στις οποίες είχε χρησιμοποιηθεί ο ίδιος σύνδεσμος».

Η δημοσιοποίηση της παρακολούθησης του Θανάση Κουκάκη, αλλά και οι καταγγελίες Ανδρουλάκη και Σπίρτζη ήρθαν να επιβεβαιώσουν την υποψία των επιστημόνων ότι η Ελλάδα βρισκόταν στον πυρήνα των χωρών όπου γινόταν χρήση του κακόβουλου αυτού λογισμικού. Ο Bill Marczak ολοκλήρωσε την εισήγηση του λέγοντας με βεβαιότητα πως οι τρεις αυτές ελληνικές περιπτώσεις παρακολούθησης αποτελούν μόνο την αρχή του παγόβουνου.

Μέγιστη ένδειξη της παθογένειας της κρατικής εξουσίας στην Ελλάδα οι υποθέσεις υποκλοπών

Οι ομιλητές του δεύτερου μέρους της εκδήλωσης πήραν τη θέση τους και η νομικός και μέλος της ΑΔΑΕ, Κατερίνα Παπανικολάου. αποδόμησε με μια σειρά επιχειρημάτων την επίκληση στο απόρρητο που κάνει η κυβέρνηση σχετικά με το πώς φτάσαμε στις παρακολουθήσεις πολιτικών και δημοσιογράφων από την ΕΥΠ, τονίζοντας παράλληλα την ανάγκη για θεσμοθέτηση της έγγραφης αιτιολόγησης από την πλευρά του εσωτερικού εισαγγελέα της ΕΥΠ για κάθε άρση απορρήτου που εγκρίνει για λόγους εθνικής ασφάλειας.

Στη συνέχεια, ο καθηγητής Θεωρίας Θεσμών, Αριστείδης Χατζής, έκανε λόγο για την παθογένεια της κρατικής εξουσίας, που δεν διστάζει να παραβιάσει κανόνες και να συγκεντρώσει με αθέμιτα μέσα πληροφορίες. «Έχουμε να κάνουμε με μία κυβέρνηση που νιώθει τον εαυτό της ισχυρό και αισθάνεται ότι η ισχύς της θα παραμείνει στο διηνεκές. Πρόκειται για μία φαντασίωση όλων των κυβερνήσεων που τις κάνει να πιστεύουν ότι δικαιούνται να παραβιάζουν όταν αυτό εξυπηρετεί τα συμφέροντά τους», τόνισε ο ίδιος.

Η συζήτηση ολοκληρώθηκε με την τοποθέτηση του καθηγητή Πολιτειολογίας, Δημήτρη Χριστόπουλου, ο οποίος έκανε λόγο για όσα εδραιώθηκαν παγκοσμίως μετά την τρομοκρατική επίθεση της 11ης Σεπτεμβρίου, αναφορικά με τις υποκλοπές δεδομένων. «Βλέπουμε έκτοτε σε όλο τον κόσμο την ενίσχυση των υπηρεσιών πληροφοριών και ασφάλειας με τη χρήση αυτών των παράνομων λογισμικών, στο όνομα της εθνικής ασφάλειας και του αγώνα για δημοκρατία», εξηγεί.

«Όλες οι εκτελεστικές εξουσίες είναι επιρρεπείς στον πειρασμό να παραβιάζουν τη νομιμότητα με στόχο τη σκοπιμότητα, ωστόσο οι ίδιες αυτές εξουσίες προβλέπουν θεσμικά αντίβαρα προκειμένου αυτός ο πειρασμός να μην υλοποιείται ολοκληρωτικά. Στη χώρα μας, όμως, βλέπουμε για μία ακόμη φορά την ολοκληρωτική αδυναμία αυτών των αντιβάρων», καταλήγει.